Ivanti 周三披露,其广泛使用的 Connect Secure VPN 存在一个严重程度为零日漏洞,已被利用进行攻击。

该供应商还表示,Connect Secure 设备容易受到第二个高严重性漏洞的攻击,但尚未被利用。

Ivanti 在一份公告中表示,该严重性漏洞(编号为 CVE-2025-0282)可使攻击者无需身份验证即可远程执行代码。该漏洞的严重性评级为 9.0(满分 10.0)。

该公司表示:“我们了解到,在披露时,有有限数量客户的 Ivanti Connect Secure 设备受到 CVE-2025-0282 的攻击。”

Ivanti 表示,该高危漏洞(编号为 CVE-2025-0283)目前尚未被发现。该漏洞的严重性评级为 7.0(满分 10.0)。

值得注意的是,该公司表示:“我们不知道这些 CVE 是否在 Ivanti Policy Secure 或 ZTA 网关中被利用”。

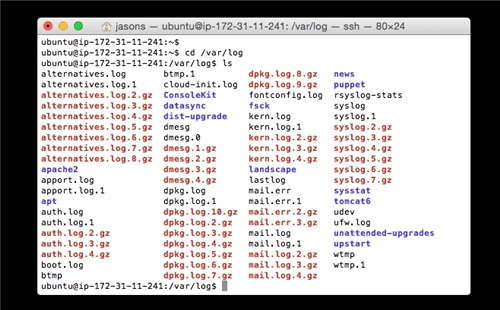

Ivanti 在周三发布的公告中表示,客户应使用供应商的完整性检查工具 (ICT) 进行扫描,如果收到“干净的内部和外部 ICT 扫描”,则可以升级到 Ivanti Connect Secure 22.7R2.5。

该公司表示,对于执行“显示出妥协迹象”的测试的客户,他们应该将 VPN 设备恢复出厂设置,然后再将设备重新上线 22.7R2.5 版本。

Ivanti 在向 CRN 提供的声明中表示,在该严重漏洞被“有限利用”之后,该公司“正在积极与受影响的客户合作”。

“Ivanti 的完整性检查工具 (ICT) 可以有效识别与此漏洞相关的入侵行为。该工具在漏洞发生的当天就识别出了威胁行为者活动,这使得 Ivanti 能够迅速做出响应并快速开发修复程序,”该公司表示。“我们强烈建议客户密切监控其内部和外部 ICT,作为网络安全的强大和分层方法的一部分,以确保整个网络基础设施的完整性和安全性。”

IT 和安全软件提供商 Ivanti 于 2020 年收购 Pulse Secure,获得了其 Connect Secure VPN 背后的技术。

2024 年 1 月,Ivanti 的 Connect Secure VPN 被曝出存在两个高危零日漏洞,随后遭到威胁行为者的大规模利用。研究人员表示,在这波攻击中,数千台 Ivanti VPN 设备遭到入侵,受害者名单中包括美国网络安全和基础设施安全局 (CISA)。