身份和访问安全供应商 BeyondTrust 透露,其远程支持工具的部分客户本月受到了攻击。

BeyondTrust 除了提供核心特权访问管理产品外,还提供远程支持 SaaS 产品。该公司在一份公告中表示,只有“有限数量”的客户受到了影响。

该咨询报告并未具体说明远程支持 SaaS 工具所服务的最终客户是否也受到了影响。

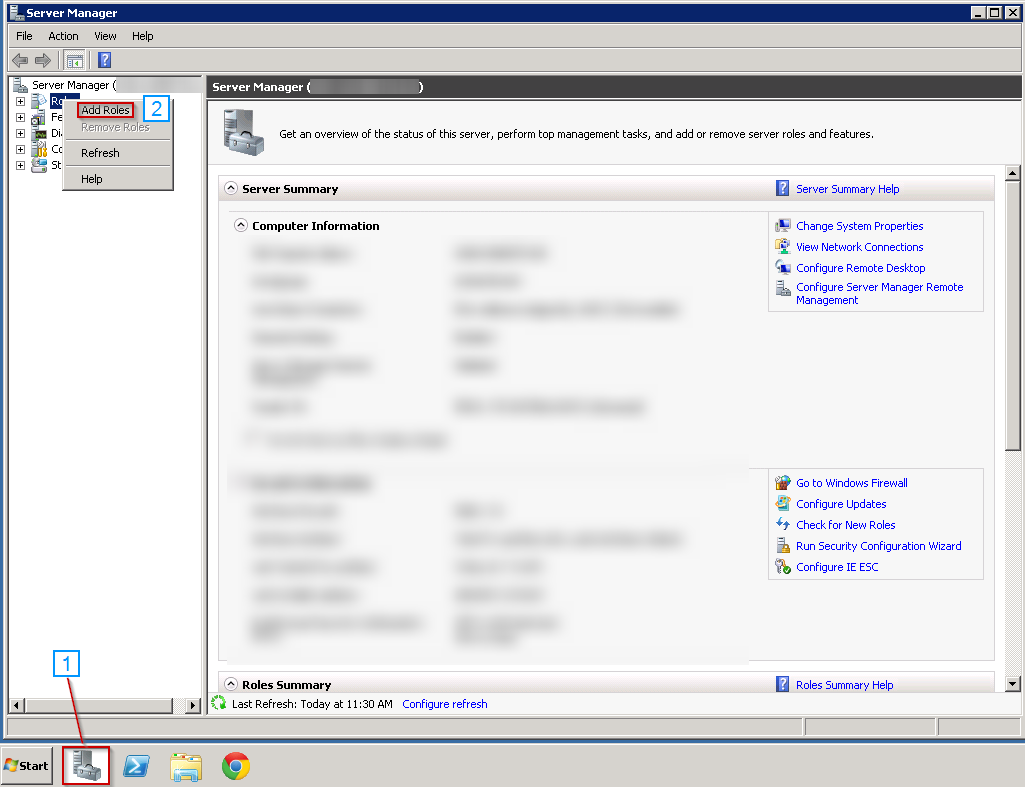

BeyondTrust 在公告中表示,攻击始于 12 月 2 日,当时检测到“潜在的异常行为”。

该公司表示:“该异常行为已于 2024 年 12 月 5 日确认,并发现有限数量受影响的远程支持 SaaS 实例。”

BeyondTrust 表示,进一步分析“发现远程支持 SaaS 的 API 密钥已被泄露”。

该 API 密钥已被撤销,该公司表示“已通知已知受影响的客户,并于当天暂停了这些实例”。

BeyondTrust 在周四向 CRN 提供的一份声明中表示,调查仍在进行中,并得到了第三方网络安全提供商的协助。

该公司表示:“目前,BeyondTrust 专注于确保所有客户实例(包括云和自托管)都得到全面更新和安全保障。我们的首要任务仍然是支持受影响的有限数量的客户并保护他们的环境。”

BeyondTrust 本周表示,调查发现两个漏洞,其中一个漏洞被评为“严重”,影响其产品。该公司表示,这两个漏洞都是命令注入漏洞,影响 BeyondTrust 的远程支持软件及其特权远程访问工具。

BeyondTrust 在其漏洞页面上表示,该严重程度极高的漏洞(追踪编号为 BT24-10)“可通过恶意客户端请求加以利用” 。“成功利用此漏洞可让未经身份验证的远程攻击者在站点用户的上下文中执行底层操作系统命令。”

同时,第二个漏洞(跟踪至 BT24-11)被评为中等严重性。

BeyondTrust 在其漏洞页面上表示,该漏洞“可被具有现有管理权限的用户利用来上传恶意文件” 。“成功利用此漏洞可让远程攻击者在网站用户的上下文中执行底层操作系统命令。”

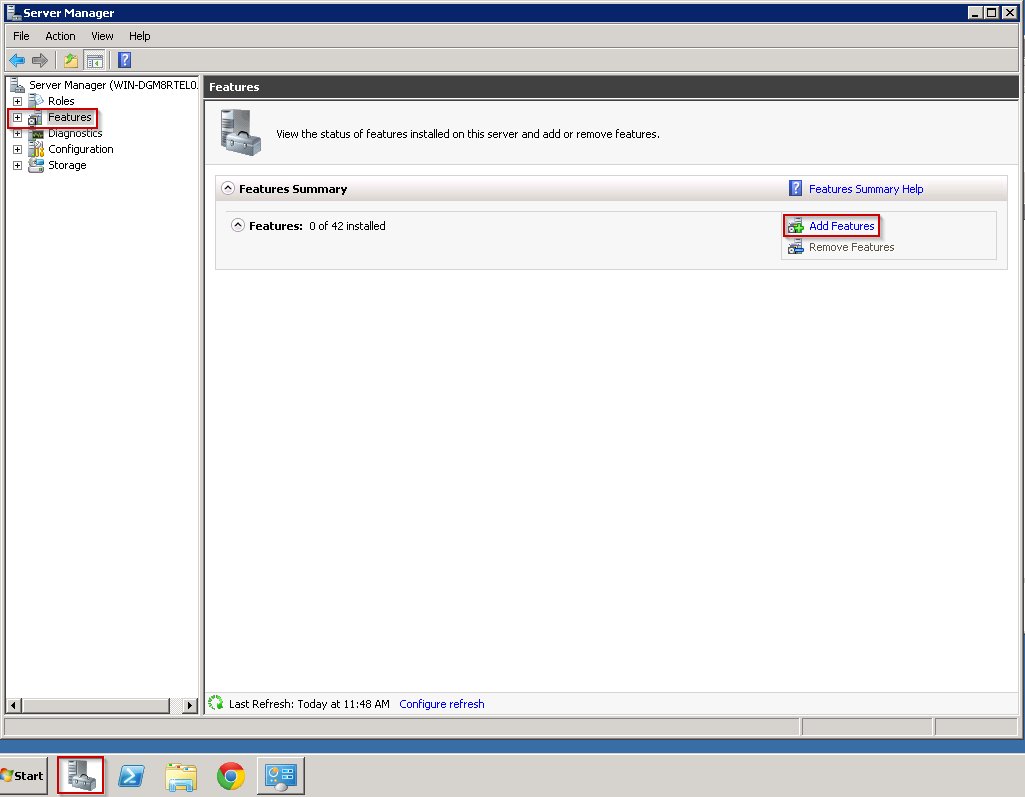

周一,云客户已应用了补丁,同时敦促本地客户应用针对工具 24.3.1 及更早版本提供的补丁。